Сегмент рынка

Товары

События

В течение последних лет происходит технологически обусловленная цифровизация предприятий энергетической сферы, ТЭК, транспорта и энергоёмких производств, где активно внедряются проекты автоматизации и энергосбережения. Кроме этого, национальная программа «Цифровая экономика» может сильно повлиять на модернизацию госсектора, федеральной транспортной инфраструктуры, крупных национальных корпораций. Среди задач программы названы создание «современной и безопасной ИТ-структуры», цифровой среды для электронных операций и цифровизация государственного управления.

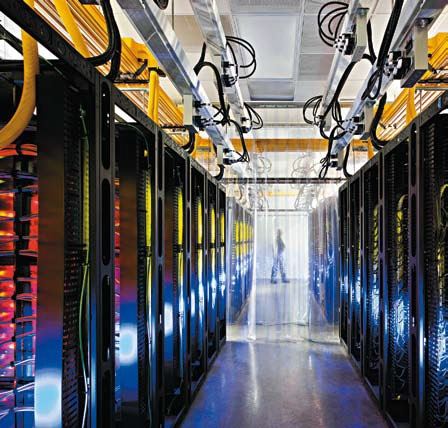

Очевидно, что быстро или очень быстро будет происходить дальнейшее развитие сетей связи и создание гибридной инфраструктуры центров обработки данных. В этом процессе физическая инфраструктура ЦОДа становится фундаментом для обеспечения непрерывности всё большего числа процессов.

Инженерная инфраструктура ЦОДов и серверных помещений включает следующие компоненты: энергетическое оборудование (бесперебойное электроснабжение и распределение), система охлаждения, кабельная система, система размещения оборудования и др. Многие компоненты имеют возможности подключения по сети.

На данный момент индустрия дата-центров в России переживает временный спад в ожидании интереснейших изменений. С одной стороны, мы наблюдаем мировые тенденции, с другой – наш рынок обладает низким спросом. Западные тренды обусловлены снижением затрат: уже используются «микрогрид», жидкостное охлаждение, даже погружение ЦОДа в океан. Наш ответ – низкая стоимость электроэнергии. В мире «растут» гибридные облака и аутсорсинговые услуги, укрупняются провайдеры, а у нас основную массу на рынке создают более традиционные «ценности» - ЦОДы с минимизацией затрат на физическую инфраструктуру.

Часто при проектировании «под нож» идут даже затраты на комплексную безопасность, а уровень систем АСУТП и мониторинга не превосходит таковые в проекте типового торгового центра. Специалисты отмечают, что в целом крайне редко в техническом задании на создание систем автоматизации встречаются упоминания средств или мероприятий по защите от киберугроз.

В то же время ЦОД значительно отличается от торгового центра и большинства промышленных предприятий. Самое существенное отличие – непрерывный режим функционирования и требования к бесперебойности, сравнимые только с требованиями к энергетическим системам.

Если вернуться к трендам, то и наш регион, и весь мир одинаково беспокоят вопросы кибербезопасности как комплексной безопасности. Термин кибербезопасность стал применим к области инженерной инфраструктуры, поскольку происходит эволюция инфраструктуры в «киберобъекты», – практически всё оборудование становится сетевым, сотрудники получают удалённый доступ к мониторингу или даже сети управления, растёт доля управляемого оборудования.

Частью оборудования могут управлять аутсорсеры – подрядные сервисные организации. Параллельно ЦОДы и вынесенные объекты (edge-computing) продолжают превращаться в ключевые инструменты среды, где функционируют критические процессы, обеспечивающие жизнедеятельность промышленности, банков, СМИ и т.д.

Если ранее наиболее вероятный вектор атаки часто рассматривали как физическое воздействие на физическую инфраструктуру, то сейчас фокус смещается на удалённое или непосредственное информационное воздействие на все элементы «пирамиды» кибербезопасности. Для любого ЦОДа в такую пирамиду, помимо физического периметра, входит фундамент из инженерных систем, обеспечивающих функционирование ИТ-начинки: серверов, СХД, сетевого оборудования и т.д.

Для растущих решений с граничными вычислениями (в иностранной терминологии - Edge), проблемы кибербезопасности обостряются, так как важность граничных узлов растёт, но также растёт и их уязвимость.

Самый негативный опыт в течение последнего десятилетия приобретали промышленный и финансовый сектор, а в настоящее время объектами атак становятся предприятия ТЭК, военные, федеральные и государственные организации. Очень разные, но ставшие, пожалуй, самыми известными WannaCry, Stuxnet и взлом сети PlayStation принесли потери в виде астрономических сумм. По мере цифровизации объектами атак будут становиться дата-центры и их инженерная инфраструктура.

Хотя я уверен, что уже реализуются успешные атаки, качественной статистики не появляется, как и во многих случаях с потерями и другим неприятностями. Успешная атака на инженерную инфраструктуру очень перспективна для злоумышленника по широкому ряду причин.

Атака универсальна: достаточно добиться отказа одной из двух систем - охлаждения или бесперебойного электропитания ЦОДа. При этом даже частичный выход из строя этих систем, может привести к полной остановке целевых сервисов.

Слабая защита локальной сети: те сети, куда включают сетевые контроллеры инженерного оборудования, часто не сегментированы и не имеют серьёзной защиты. Конечно, сеть management, как правило, отделяется от production, но и доступ к ней в плане безопасности организуется гораздо хуже. Например, доступ, иногда удалённый, предоставляется подрядным организациям.

Проблема с зонами ответственности: в промышленности и ЦОДах используются протоколы, не знакомые современным администраторам. Например, Modbus, BACnet или KNX. А если Ethernet не используется, то у современного администратора интерес к такой сети оказывается чуть меньше, чем к кабелям системы освещения. Вопрос безопасности остаётся в руках инженерной службы, которая по своей природе заинтересована в беспрепятственном доступе к телеметрии и управлению.

Авторизация и аутентификация: часто не используется или отсутствует доступ к централизованной системе аутентификации. Для этого находятся причины, особенно, если оборудование представляет собой «зоопарк юрского периода» или свежую «сборную солянку» с непродуманной интеграцией. Например, разное оборудование поддерживает разные типы авторизации и разные протоколы безопасности, не соответствует актуальным требованиям безопасности и остаётся «жить само по себе» с локальными или вообще заводскими паролями.

На одной из конференций сотрудник большого ЦОДа пожаловался мне, что они остались без сетевого управления и расширенного мониторинга ИБП, поскольку контроллеры ИБП не поддерживали внешний сервер авторизации, а «админы» не пошли энергетикам навстречу. Ну не беда, через некоторое время на объекте появилась технологическая сеть, связавшая компьютер дежурной смены и четыре ИБП. Заодно туда подключили несколько десятков управляемых распределителей, питающих оборудование в стойках.

Слабая физическая защита оборудования: в некоторых случаях сети, линии управления, электропитание или целиком агрегаты систем доступны физически буквально снаружи контролируемого периметра. Если серверы находятся в запертых шкафах, в охраняемых помещениях, то элементы системы охлаждения могут находиться снаружи этих помещений или даже зданий.

Например, чиллеры, насосные агрегаты, щиты управления могут находиться на крыше арендованного здания, куда имеет доступ весьма широкий круг лиц. При этом очень велика степень влияния этого оборудования на функционирование информационных сервисов. Эти элементы являются частью критически важной системы и заслуживают адекватной защиты.

Арендатору стойки в одном из больших коммерческих ЦОДов достались современные распределители питания с функцией мониторинга. Порты Ethernet были подключены, но не были активными. Через неделю специалист закончил монтаж оборудования и обнаружил, что «забытый» Ethernet ожил.

Не берусь судить, насколько это этично, но инженер подключил ноутбук вместо одного «умного» распределителя и обнаружил, что в сети доступны другие устройства, в том числе управляемые распределители в стойках других арендаторов. Судя по всему, провайдер не увидел данного события. К счастью, арендатор не имел криминальных намерений и сообщил провайдеру о проблеме, а тот её устранил.

Благодаря прогрессу, инженерные системы объектов – от аэропорта до парковки – «умнеют» и включают всё большее число подключенных устройств. Системы становятся более управляемыми и эффективными, но и более уязвимыми. Все системы ЦОДа могут быть уязвимыми и влиять на непрерывность. Думаю, что стоит рассматривать как вполне реализуемые атаки через СКУД, АСДУ (BMS) офисной части здания, сети мониторинга и управления электропитанием, распределением электроэнергии, системы охлаждения, а также все оконечные устройства, имеющие минимальные сетевые возможности. Не стоит исключать из подозрений устройства мониторинга параметров, технологические шлюзы (например, Modbus-IP), камеры видеонаблюдения и, конечно, рабочие станции операторов.

Как показывает статистика и опыт общения в профессиональной среде, не у всех есть возможность привлекать к обеспечению безопасности профильные организации. Кроме высокой стоимости услуг, сложность в том, что заказчику необходим специалист для формирования технического задания. Поэтому сформировать адекватную систему защиты позволяет не столько привлечение специалистов по информационной или кибербезопасности, как изучение информации о потенциальных угрозах, развитие собственной компетенции и использование здравого смысла.

Поделиться:

О проекте / Контакты / Политика конфиденциальности и защиты информации