Сегмент рынка

Товары

События

Новый виток развития средств промышленной автоматизации существенно обострил проблему обеспечения кибербезопасности предприятий. Собственники производств в ряде отраслей пока только начинают осознавать значимость проблемы и масштаб возможных потерь. Однако эксперты убеждены, что в ближайшем будущем рост числа кибератак заставит пользователей систем автоматизации более взвешенно и комплексно подходить к вопросам защиты своих активов от этой категории рисков.

Обеспечение кибербезопасности в промышленной среде сегодня, когда все процессы становятся автоматизированными и соединенными в единую сеть, становится все более актуальным. Среди ключевых факторов уязвимости эксперты называют неадекватные планы сопровождения и модернизации АСУ ТП, недостаточный уровень квалификации персонала, отвечающего за их внедрение и обслуживание. Обеспечить полноценную безопасность данных можно лишь при применении комплексного пакета решений и услуг.

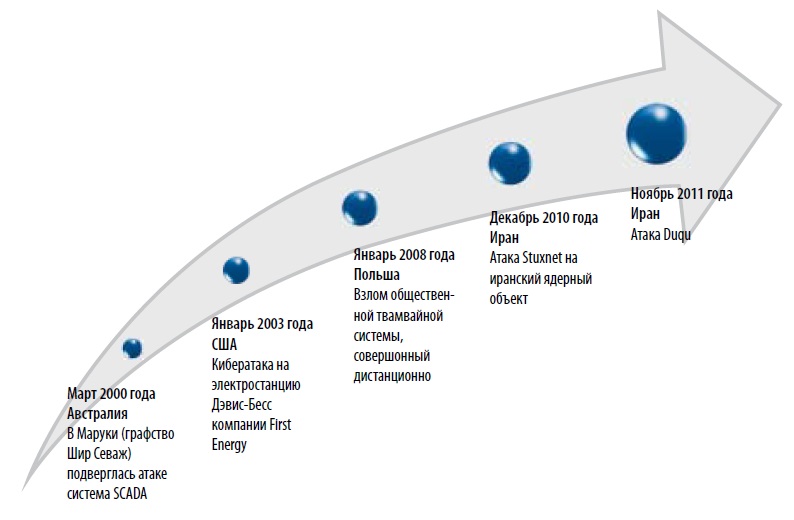

Киберугрозы – явление не новое, но за последнее десятилетие значимость связанных с ними рисков многократно возросла. Дело в том, что прежде автоматизированные системы управления технологическими процессами (АСУ ТП) были физически отделены от локальных вычислительных сетей и интернета. В современном мире требования к АСУ ТП изменились: они больше не могут оставаться изолированными от внешнего мира. Особое внимание следует уделять возрастающей роли решений автоматизации в рамках концепции промышленного интернета вещей (Industrial Internet of Things, IIoT).

Эта тенденция заставляет абсолютно по-новому взглянуть на проблему обеспечения кибернетической безопасности в промышленной среде. Руководству компаний важно в режиме онлайн контролировать множество показателей технологических процессов и управлять эффективностью производства, обеспечивать коллективную работу через сети, в том числе для территориально удаленных сотрудников. С переходом к концепции интернета вещей к промышленным сетям в той или иной мере должны получить доступ третьи компании, к примеру, поставщики оборудования с целью контроля за его состоянием. Все эти новые возможности систем управления существенно упрощают многие процессы и радикально сказываются на рентабельности, однако при этом и создают новые риски для операционной деятельности, связанные с киберугрозами.

Мотивы кибератак многообразны – это получение финансовой выгоды, желание нанести ущерб конкурентам, оказать политическое давление. Порой атаки совершаются по личным мотивам недовольными сотрудниками или подрядчиками. Вне зависимости от мотивов ущерб от несанкционированного вторжения в АСУ ТП оказывается очень весомым. Это не только внеплановые остановки производства и поломки оборудования, но и серьезные репутационные потери, утечка конфиденциальной информации, угроза жизни и здоровью людей, рост риска аварий и даже техногенных катастроф.

Количество кибератак на промышленные сети неуклонно растет. Так, по данным ICS-CERT (United States Computer Emergency Readiness Team – Американская группа реагирования на чрезвычайные ситуации в киберпространстве) с 2006 по 2012 г. количество киберинцидентов увеличилось на 782%. В 2014 г. было зарегистрировано 245 случаев кибератак на промышленных объектах, а в 2015 г. – уже 295. При этом очевидно, что многие атаки остались вне поля зрения ICS-CERT. По данным международной консалтинговой корпорации PwC, средний ущерб от инцидента в сфере информационной безопасности в России в 2015 г. составил $5,3 млн, что на 47% выше, чем годом ранее.

Безусловно, все большее распространение киберугроз заставляет собственников промышленных активов искать надежные способы защиты своих сетей, а поставщиков решений в сфере АСУ ТП – продумывать комплексные программы минимизации рисков в сфере кибербезопасности.

В отраслях с критически важной инфраструктурой (к примеру, в энергетике, нефтегазовой и атомной промышленности) уже сегодня есть готовность инвестировать средства в повышение защищенности своих активов. Однако в других отраслях многие пользователи либо не знают о риске кибератак, либо не спешат внедрять на своих предприятиях решения, необходимые для обеспечения безопасности. Ухудшает ситуацию то, что окупаемость инвестиций в кибербезопасность трудно посчитать. В результате многие производственные компании сегодня заняли выжидательную позицию, изменить которую сможет только появление обязательных регулирующих норм или прецедент кибератаки.

В промышленности объектами киберугроз могут становиться распределенные системы управления (РСУ), программируемые логические контроллеры (ПЛК), системы сбора данных и управления (SCADA-системы) и элементы человекомашинного интерфейса (HMI). При грамотной оценке ситуации и тесном сотрудничестве с поставщиком решений в области автоматизации большинство уязвимостей, имеющихся в промышленных сетях, реально устранить. Факторы риска вполне можно надежно контролировать, главное, чтобы у персонала промышленного предприятия хватало воли и квалификации, чтобы этим заниматься.

На сегодня один из ключевых факторов уязвимости – низкая общая культура процессов обеспечения кибербезопасности. На многих предприятиях не проводится оценка ключевых рисков, не обеспечивается безопасное управление операциями, включая базовое управление паролями. Отсутствует комплексный аудит, не гарантируется согласованное и эффективное соблюдение политик безопасности, недооцениваются доступные инструменты контроля и обнаружения угроз.

Даже в современном мире весьма распространенными проблемами остаются недостаточный контроль физического доступа на территорию, халатное отношение к процедурам авторизации и аутентификации при входе в корпоративные и промышленные сети (к примеру, слишком легкие, редко изменяемые пароли).

Программно-аппаратными лазейками для злоумышленников могут становиться незащищенные каналы удаленного доступа, неадекватные межсетевые экраны, неправильно выстроенная архитектура сети, в том числе отсутствие сегментации. Иногда в системах встречаются незащищенные удаленные терминалы, компьютеры, USB-порты, мобильные и периферийные устройства и также специфические виды устройств человекомашинного интерфейса.

Постепенный переход к использованию коммерческих ИТ-решений, несомненно, несет коммерческую выгоду и упрощает эксплуатацию и интеграцию систем. Но при этом системы управления оказываются более уязвимыми перед вредоносным программным обеспечением и угрозами безопасности, нацеленными именно на коммерческие системы.

Причиной возникновения уязвимостей может служить человеческий фактор, в частности, неверные действия проектировщика или инсталлятора при конфигурации и установке системы. Негативно сказываются на безопасности неадекватные планы сопровождения и модернизации АСУ ТП, недостаточный уровень квалификации персонала, отвечающего за их внедрение и обслуживание. Производственный сектор гордится высококвалифицированными специалистами по системам автоматизации, однако такая экспертиза в конкретных продуктах и решениях далеко не всегда транслируется в адекватную экспертизу в промышленных ИТ-сетях. Этот пробел ослабляет способность организации разрабатывать всесторонние стратегии защиты и предотвращения угроз.

Порой между ИТ-департаментом и департаментом промышленных систем управления нет достаточного уровня взаимопонимания в силу разных приоритетов. Так, специалисты по АСУ ТП нередко настороженно относятся к внедрению дополнительных мер кибербезопасности. Обновление операционных систем, программного обеспечения и средств антивирусной защиты представляется им как потенциальная угроза непрерывности технологического процесса. И, справедливости ради, заметим, что при неквалифицированном выполнении таких операций угроза может стать вполне реальной.

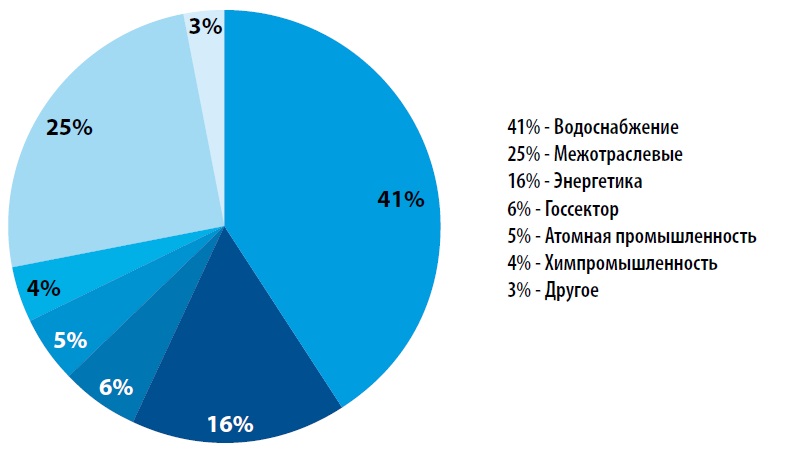

Распределение инцидентов в отчетах ICS-CERT по секторам (2011 год)

Серьезным препятствием для повышения уровня кибербезопасности предприятий является и неопределенность в правовом поле, отсутствие требований, закрепленных на законодательном уровне, а также недостаточно развитый уровень стандартизации в сфере защиты от киберугроз.

Для предотвращения киберугроз предприятия нуждаются в партнерстве с поставщиками решений, понимающих специфические характеристики промышленных сетей и уделяющих большое внимание вопросам безопасности. Ответственные поставщики средств автоматизации стремятся встраивать средства безопасности во все продукты и сервисы как на стадии разработки, так и на протяжении их жизненного цикла. Такие поставщики помогают заказчикам развернуть многоуровневую систему глубокой защиты средств АСУ ТП, используя для этого комплексный план поэтапного снижения рисков.

В частности, один из международных экспертов в области систем автоматизации и кибербезопасности рекомендует промышленным предприятиям использовать подход Defense-in-Depth. Эта гибридная стратегия многоуровневой защиты реализует комплексный подход к безопасности в масштабе всего промышленного предприятия.

Defense-in-Depth была разработана для оборонных целей Агентством национальной безопасности США, однако впоследствии оказалась применимой и для гражданских отраслей. По мнению ряда экспертов, в будущем данная концепция станет стандартом обеспечения безопасности в промышленной среде.

Подход Defense-in-Depth предполагает шесть ключевых компонентов:

Хотя подход Defense-in-Depth приветствует создание и реализацию исчерпывающего плана защиты, будет неверным полагать, что переход к этой концепции осуществляется по принципу «все или ничего». На самом деле для достижения быстрых результатов с минимальными затратами клиенты могут придерживаться пошагового подхода. Для этого необходимо следующее:

Обеспечив безопасность наиболее критической зоны, компания может перейти к устранению уязвимостей в другой области. Такой сфокусированный пошаговый подход позволит избежать необходимости менять всю систему сразу и избавит от связанного с этой задачей аналитического ступора. Он не только гарантирует, что немедленно будут устранены проблемы, ведущие к серьезным последствиям для деятельности предприятия, но и позволит не распылять силы и средства, т. е. добиться максимального результата от инвестиций. Тем не менее поэтапная тактика не должна приводить к потере целостной картины.

Также важно помнить, что обеспечение кибернетической безопасности – это процесс, а не единовременное решение. Поэтому неоспоримым преимуществом поставщика средств автоматизации должно быть наличие у него комплексного пакета решений и услуг. К примеру, такой пакет может включать:

Например, одно из специальных решений по обеспечению кибернетической безопасности использует необходимые аппаратные и программные средства, обеспечивающие защиту на уровне сети управления технологическими процессами и на уровне внешних информационных сетей. Это решение включает применение соответствующих сетевых экранов, проверенных архитектур построения АСУ ТП, встроенную защиту контроллеров от коммуникационных атак, а также комплексный инструментарий для защиты от кибернетических угроз. Этот инструментарий включает следующие основные компоненты:

Нужно принимать во внимание, что кибербезопасность тесно связана с безопасностью предприятия в более широком смысле. Идеальным вариантом станет сотрудничество с поставщиком, предлагающим не только решения по автоматизации технологических процессов и управлению предприятием, но и системы обеспечения физической безопасности, включая системы контроля доступа, видеонаблюдения, противопожарной защиты. В этом случае план по уменьшению уязвимости предприятия будет целостным и комплексным.

Сегодня большинство промышленных предприятий только начинает осознавать размер рисков, связанных с киберугрозами. Тем не менее, по наблюдениям экспертов, уже видна положительная динамика: компании все чаще задумываются над тем, как защитить свои активы от киберпреступности, которую следует рассматривать в качестве основного врага на пути к новому этапу в развитии систем промышленной автоматизации.

Вероятно, что в ближайшее время на международном и российском уровне будут разработаны нормативные требования по обеспечению кибернетической безопасности для автоматизированных систем управления технологическими процессами. Необходимо выработать единую терминологию, правила сертификации продуктов и стандарты (возможно, таким стандартом мог бы стать IEC 62443 8). В первую очередь они должны коснуться предприятий с критически значимой инфраструктурой.

В любом случае каждая производственная компания может уже сегодня, не дожидаясь выработки стандартов и законодательных мер, задуматься о собственной защищенности от кибератак. Такой ответственный подход позволит уже сейчас начать пользоваться всеми преимуществами современных открытых АСУ ТП.

Поделиться:

О проекте / Контакты / Политика конфиденциальности и защиты информации