Переход на защищенные технологии идентификации

- 65208

Общие понятия

Что такое идентификация и аутентификация

Идентификация - это присвоение объекту уникального имени - идентификатора, и сравнение идентификатора со всем перечнем присвоенных идентификационных имен. Идентификатор должен однозначно характеризовать объект, т.е. у двух разных объектов не должно быть одинаковых идентификаторов.

Идентификация в СКУД: установление подлинности и определения полномочий объекта при его допуске через систему, а также для регистрации действий (например, для учета рабочего времени в СУРВ).

Идентификация напрямую связана с аутентификацией.

Аутентификация - это процесс проверки подлинности предъявляемого идентификатора, а именно, является ли идентифицирующийся объект тем, за кого себя выдает. Для того, чтобы подтвердить свою подлинность, объекту необходимо предъявить нечто, что может предъявить только обладающий данным идентификатором, и никто другой.

Методы аутентификации

Классифицируют по используемым средствам и делят на четыре группы:

- Основанные на знании лицом, имеющим право на доступ, некоторой секретной информации – пароля.

- Основанные на использовании уникального предмета: жетона, электронной карточки и др.

- Основанные на измерении биометрических параметров человека – физиологических или поведенческих атрибутах (отпечатки пальцев, почерк, голос и т.п.).

- Основанные на информации, ассоциированной с пользователем, например, с его координатами.

Если в процессе аутентификации подлинность субъекта установлена, то СКУД предоставляет ему физический и/или логический доступ в соответствии с его полномочиями (совокупностью прав).

Идентификатор доступа

Идентификатор доступа – уникальный признак субъекта либо объекта доступа, позволяющий отличать его от

В системах контроля и управления доступом используются следующие виды идентификаторов (согласно ГОСТ Р 51241-2008):

- механические - элементы конструкции идентификаторов (перфорационные отверстия, элементы механических ключей и т.д.);

- магнитные - намагниченные участки поверхности или магнитные элементы идентификатора (карты с магнитной полосой, карты Виганда и т.д.);

- оптические - нанесенные на поверхность или внутри идентификатора метки, имеющие различные оптические характеристики в отраженном или проходящем оптическом излучении (карты со штриховым кодом, топографические метки и т.д.);

- электронные контактные - электронный код, записанный в электронной микросхеме идентификатора (дистанционные карты, электронные ключи и т.д.);

- электронные радиочастотные – использующие для передачи данных радиоканал;

- акустические - кодированный акустический сигнал;

- биометрические - индивидуальные физические признаки человека (отпечатки пальцев, рисунок сетчатки глаза, динамика подписи и т.д.);

- комбинированные - использующие одновременно несколько идентификационных признаков.

Переход на защищенные технологии идентификации

Чем заменить устаревшие Proximity карты в действующей системе СКУД

Актуальность

Количество объектов, на которых функционируют системы контроля доступа с незащищенной технологией идентификации исчисляется десятком тысяч. Несмотря на поступательное развитие технологий в современных системах контроля доступа в качестве идентификатора используются карты, работающие по открытому протоколу передачи данных на частоте 125 кГц, выпускаемые под марками EM Marin (EM4100, EM4102, TK4100), HID Prox и Indala.

О нецелесообразности использования proximity карт для организации СКУД в материалах уязвимость технологий считывания и повторное воспроизведение карт доступа.

Миграция с технологии Proximity на защищенные технологии

Лидеры средств идентификации предлагают различные способы апгрейда систем. Самые распространенные из них:

- Использование мультитехнологичных карт, которые поддерживают различные технологии идентификации.

Предложенный вариант модернизации системы обеспечивает постепенный переход с устаревших технологий без снижения текущего уровня безопасности и дискомфорта пользователей. Пользователям системы выдаются мультитехнологичные карты, которые работают с действующими на объекте считывателями. Переход на защищенные технологии осуществляется только после замены устаревших считывателей на мультитехнологичные.

Переход с карты на смарт-карту или с карты на биометрическую карту?

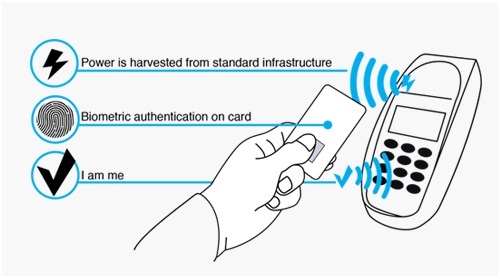

На выставке ISC West, которая прошла с 15 по 17 апреля в Лас-Вегасе, разработчик и производитель средств аутентификации по отпечаткам пальцев, компания Zwipe продемонстрировала биометрические решения, в которых используется биометрическая карта. Достоинством решения является возможность усиления уровня защищенности системы без установки биометрических считывателей, используя установленные на объекте считыватели смарт-карт.

Как это работает? На биометрической карте установлен сканер отпечатков пальцев с 3D-технологией, а также RFID-чип, который обеспечивает поддержку популярных технологий согласно стандарту ISO 14443, включая бесконтактные карты DESFire EV1 и MIFARE Classic. Таким образом, Zwipe предлагает экономный способ обновления действующих систем контроля доступа и перехода с устаревших проксимити карт на биометрию.

ISO 14443

Стандарт регламентирует работу бесконтактных смарт-карт, описывает частотный диапазон, метод модуляции и протокол обмена бесконтактных пассивных карт (RFID) ближнего радиуса действия (до 10 см) на магнитосвязанных индуктивностях. Существует аутентичный перевод стандарта на русский язык (ГОСТ Р ИСО/МЭК 14443).

Материал из Википедии — свободной энциклопедии

Предложенное решение позволяет использовать в одной системе как действующие проксимити карты, так и биометрические карты с возможностью организации двухфакторной аутентификации (биометрия и карта), усиливая безопасность системы в целом.

Материал спецпроекта "Без ключа"

Спецпроект "Без ключа" представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт

Поделиться:

Документы

- ГОСТ Р 51241-2008 Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний

29.05.2014

Настоящий стандарт распространяется на средства и системы контроля и управления доступом, предназначенные для предотвращения несанкционированного доступа людей, транспорта и других объектов в зону (из зоны) доступа (здания, помещения, территории, транспортные средства) в целях обеспечения противокриминальной защиты.

Настоящий стандарт устанавливает классификацию, общие технические требования и методы испытаний средств и систем контроля и управления доступом.

Статьи

Выберите год:Выберите месяц:- Идентификация в СКУД: взгляд пользователей

24.01.2020

Что же это такое – удобство для пользователя, из чего это удобство складывается и на что влияет? Давайте разбираться.

- Четыре тенденции в сфере безопасной идентификации

03.05.2018

Анализ данных будет использоваться для моделей прогнозирования и других новых возможностей. Организации смогут прогнозировать и предотвращать возможные угрозы на основе контекстного анализа данных из множества устройств и систем безопасности.

- Эффективное применения турникетов в офисных зданиях

25.01.2016

Еще несколько лет назад на российском рынке турникетов выбор турникета для офисного здания сводился к решению вопроса надежности. Хочешь получше и покрасивее – выбираешь турникет зарубежного производства, хочешь попроще и более экономичный – российского. Сейчас ситуация кардинально изменилась и продолжает меняться с каждым годом. Качество турникетов российского производства резко выросло. Усложнилось их техническое оснащение, увеличилось разнообразие моделей, конструктивных и дизайнерских решений, улучшились потребительские свойства, и всё это сделало проблему выбора необходимой модели достаточно сложной.

- Выход в голубой океан, или Знакомство с биометрическими картами

20.01.2016

Понятие идентификации, то есть процедуры установления тождества личности с заранее предустановленным шаблоном по совокупности общих и частных признаков, – одно из ключевых для систем контроля и управления доступом (СКУД).

- СКУД и сертификация ФСТЭК

18.11.2015

Цель настоящей статьи - объективное и всестороннее освещение комплекса вопросов, связанных с необходимостью и целесообразностью сертификации СКУД по требованиям безопасности информации как объекта гражданского оборота.

- Управление идентификацией

24.07.2015

В настоящее время возрастает важность управления идентификационными данными как метода защиты активов, информации и помещений компаний, штатная численность которых насчитывает тысячи работников. Основная задача состоит в том, чтобы определить, является ли человек тем, за кого он себя выдает, и принять решение о предоставлении ему доступа на важнейшие объекты или к защищенным сетям. Передовые технологии, такие как многофакторная аутентификация, помогают решить указанную задачу.

- Конвергенция физического и логического доступа. Взгляд системного интегратора

13.01.2015

Использование единого идентификатора для предоставления доступа к различным ресурсам компании – тренд последних лет (одни из первых упоминаний: круглые столы «СКУД + ИТ: интеграция неизбежна» в журналах «Системы безопасности» (#5 2010) и ТЗ (#2 2011). На наш взгляд, сегодня достаточно оснований перевода теории в практическую область. Цель данного материала: на практическом примере продемонстрировать возможности карты, которую каждый из нас применяет для входа в офисное помещение.

- Безопасность СКУД: технологии идентификации и форматы карт

25.12.2014

Одним из ключевых критериев оценки СКУД является безопасность на всех уровнях цепочки идентификатор – считыватель – контроллер – сервер – удаленное рабочее место. В данной статье мы рассмотрим наиболее актуальный вопрос - безопасность передачи данных от идентификатора к считывателю.

- Мультитехнологичные считыватели и идентификаторы

04.12.2014

Эти относительно недавно появившиеся на российском рынке устройства называют по-разному, поэтому давайте, дорогие читатели, сразу договоримся о терминологии. Приходилось слышать разные определения считывателей и идентификаторов, о которых пойдет речь, какого-то устоявшегося термина сегодня нет: мультисистемные, мультиформатные, мультитехнологичные, поддерживающие несколько технологий.

- СКУД: определение масштаба систем управления доступом

20.11.2014

Управление доступом требует индивидуальной настройки под требования пользователя. Масштаб проекта определяется не только количеством дверей, которые необходимо защитить, но и необходимым уровнем интеграции и настройки. Компания a&s исследует роль масштаба проекта на этапе интеграции доступа и управления им.

- Идентификация и контроль в шлюзовой кабине

16.10.2014

Шлюзовые кабины получили широкое распространение в системах безопасности как надежное средство для ограничения и упорядочивания доступа и различных дополнительных проверок человека, входящего или выходящего с охраняемого объекта. Кабины применяются для доступа на режимные предприятия, банки, объекты специального назначения – везде, где нужно контролировать не только, кто проходит, но и что проносит с собой человек.

- Системы контроля и управления доступом: куда идем?

01.09.2011

Системы контроля и управления доступом (СКУД) переживают период расцвета. Написаны обзорные статьи и книги, многоопытными стали производители, просвещенными – заказчики. Нам представляется делом неблагодарным пытаться в компактной статье сколь-нибудь полно и последовательно отразить все современное многообразие СКУД, их элементов и решаемых ими задач. Это стезя для авторов учебников и монографий. Поэтому мы ограничимся рассмотрением лишь нескольких относительно новых (последние 2-3 года) аспектов современного развития СКУД.

Новости

Выберите год:Выберите месяц:- Терминал для идентификации по лицу BioSmart Quasar интегрирован с биометрической платформой 3DiVi Face Machine

14.01.2021

В январе разработчики BIOSMART выпустили новую версию прошивки терминала BioSmart Quasar — одного из флагманских продуктов компании.

- Конференция «Identity Management and Access Control»

16.11.2017

- СКУД 2018. Как это было: цифры, факты, комментарии

07.11.2017

25 октября 2017 года в столичном event-холле «Инфопространство» прошла вторая международная конференция — СКУД 2018. Организатор мероприятия — компания Sigur — разработчик и производитель одноименной системы контроля доступа.

- В Москве состоялась международная конференция по безопасности СКУД 2018

31.10.2017

25 октября 2017 года в Москве прошла вторая международная конференция СКУД 2018. Программа включала в себя 11 докладов по теме развития технологий безопасности и 9 вендоров в демо-зоне.

- Morpho проводит ребрендинг

23.10.2017

Группа OT-Morpho, образованная после майского слияния Oberthur Technologies (OT) и Safran Identity & Security (Morpho), теперь носит имя IDEMIA. Новое название компании основано на игре слов Identity, Idea и латинское слово idem (в переводе «то же самое») и призвано лучше отражать свою позицию глобального лидера в области надежной идентификации для обеспечения безопасности все более цифрового мира.

- СКУД 2018

06.09.2017

Объективный взгляд на технологии в области контроля доступа и перспективы их развития. Профессиональное общение и ответы на наиболее актуальные вопросы от технологических лидеров отрасли.

- Как использовать вашу карту доступа для защиты печати в компании

28.06.2016

Компания TerraLink представляет считыватель HID OMNIKEY 5127 для встраивания в многофункциональные устройства. Считыватель поддерживает CCID и Keyboard Wedge, совместим с картами 125 кГц и 13,56 МГц.

- Suprema BioStation L2: Компактный высокопроизводительный биометрический IP-терминал СКУД и УРВ с технологией Live Finger Detection 2.0

02.06.2016

Компания TerraLink, дистрибьютор биометрического оборудования и программных продуктов марки Suprema, представляет новый биометрический считыватель BioStation L2. В новом устройстве органично сочетаются инновационые технологии и алгоритмы Suprema, высокая производительность и превосходный дизайн.

- Новая линейка уличных вандалозащищенных считывателей Smartec c поддержкой смарт-карт MIFARE

12.05.2016

Компания АВАЛОН, официальный поставщик Smartec, представляет новую линейку вандалозащищенных считывателей доступа для организации бюджетных СКУД, идентификаторами которых выступают карты формата MIFARE.

- ТД «Лидер-СБ» представляет новые электронные замки Samsung Security

10.02.2016

ТД «Лидер-СБ» объявляет о поступлении в продажу новых электронных замков Samsung Security SHS-1321, SHS-2320 и SHS-3320.

- Контроль доступа. ТОП10 в 2015 году по версии журнала ASMAG

10.02.2016

ТОП10 продуктов для систем контроля и управления доступом за 2015 год по версии журнала ASMAG формировался на основании интереса потребителей к считывателям, контроллерам, программному обеспечению и прочим компонентам СКУД.

- Биометрический IP-терминал Suprema BioStation 2: теперь с поддержкой карт EM-Marin, Mifare, HID Prox, HID iCLASS SE

28.12.2015

Компания TerraLink, дистрибьютор биометрического оборудования и ПО для СКУД и УРВ марки Suprema, анонсирует о расширении серии многофункциональных IP-терминалов Suprema BioStation 2.

- Новинки СКУД Smartec от АВАЛОН: контроллер-считыватель 125 кГц ST-SC032EH, защелки Smartec ST-SL150NO, ST-SL250NCи ST-SL260NС

23.12.2015

Компания АВАЛОН, поставщик оборудования марки Smartec, представляет обзор нового оборудования для контроля доступа.

- Обзор новинок СКУД «BioSmart». Технология распознавания по венам ладони

23.09.2015

Приглашаем Вас 8 октября посетить бесплатный семинар, посвящённый системе контроля доступа BioSmart, который проводит торговый дом «Сатро-Паладин» совместно с компанией «Прософт-Биометрикс».

- Уличная кодонаборная панель от TANTOS

22.09.2015

Новое поступление в "Сатро-Паладин" - TANTOS TS-KBD-EM-WP Metal.

- TerraLink: приглашаем на вебинар 31.03.2015. Считыватели отпечатков пальцев и терминалы распознавания лица в СКУД. Бизнес-выгоды интеграции в ИСКБ TerraID

23.03.2015

Компания TerraLink, один из лидеров России и стран СНГ в ИТ-консалтинге, системной интеграции, дистрибуции программных и аппаратных средств для организации и оптимизации инфраструктуры предприятий, проводит вебинар, посвященный биометрических технологий в системах контроля доступа.

- Новый продукт торговой марки Parsec – активная метка ActiveTag.2

23.01.2014

Производитель оборудования и программного обеспечения торговой марки Parsec объявляет о начале продаж нового продукта – активных меток ActiveTag.2 для системы активной дальней идентификации.

- Инновационное решение Nedap для управления личными ячейками и шкафами. Интервью

31.05.2013

Редакция Techportal.Ru имела возможность узнать о последних новинках компании Nedap Security Management, которые были представлены в рамках MIPS 2013непосредственно из уст менеджера по развитию бизнеса компании. Во главе угла уникальное решение для управления личными ячейками и шкафами - AEOS Locker Management.

- Nedap помогает госпиталю Darent Valley ITU избавиться от механических ключей.

08.05.2013

Госпиталь Darent Valley в графстве Кент (Великобритания) недавно выбрал платформу для управления безопасностью Nedap AEOS для защиты шкафов с медикаментами. Доступ к ячейкам с лекарственными препаратами теперь управляется при помощи функционала системы AEOS Locker Management. Организация электронного контроля доступа к ячейкам положила конец использованию механических замков и ключей.

- Assa Abloy выпустила беспроводную систему с возможностью двухфакторной идентификации

14.03.2013

Всемирно известная компания Assa Abloy добавила еще одно новшество в свою линейку продукции для систем контроля доступа – накладной замок Aperio с PIN-кодом, который функционирует без необходимости использования проводов, что облегчает эксплуатацию и обеспечивает повышенную безопасность. Новинка способна существенно расширить существующие системы контроля доступа.

- ТД «Лидер-СБ» представляет новый сетевой модуль для СКУД PERCo-S-20

27.02.2013

ТД «Лидер-СБ» спешит поделиться с пользователями популярной системы контроля доступа PERCo-S-20 информацией о расширении ее функциональных возможностей. PERCo-SM17 - это новый модуль сетевого программного обеспечения для СКУД PERCo-S-20, который позволяет организовать работу автотранспортной проходной, автоматизировать контроль доступа служебных и личных транспортных средств на закрытую территорию, а также формировать отчеты о проездах автомобилей и вести учет времени их нахождения на территории предприятия и вне ее.

- Новинки PERCo: электронная проходная и турникеты

11.03.2012

Ассортимент торговой марки PERCo пополнился новой электронной проходной (PERCo-KT05.3) и тумбовыми турникетами (ТВ01 и TBC01).

- Новинка от PERCo: картоприемник PERCo-IC03

18.08.2011

Компания PERCo сообщает о выходе нового картоприемника PERCo-IC03.

- Швейцарская компания Octagram SA начинает борьбу с контрафактом на российском рынке систем безопасности

14.12.2010

Octagram SA, приобретшая недавно права на российское оборудование, выпускаемое под маркой «Legos», планирует прикладывать значительные усилия не только для развития бизнеса в России, но и для его защиты от контрафактной продукции

- Компания Octagram SA (Швейцария) приобрела права на продукцию российской марки «Legos»

01.12.2010

15 ноября 2010 года компания Octagram SA (Швейцария) приобрела на основе покупки патента RU 2363973 С2 «Модульная инженерная система» эксклюзивные права на продукцию, производимую ранее под торговой маркой «Legos».

- Компания «Легос» представляет новую систему контроля и управления доступом для школ с GSM-оповещением

24.07.2009

Компания «Легос», российский разработчик и производитель высокотехнологического оборудования в сфере безопасности и управления инженерными системами, представляет новую систему контроля и управления доступом для школ с GSM-оповещением.

Дайджесты

Выберите год:Выберите месяц:- Интеграция. Дайджест. Выпуск #2, 2016

11.05.2016

Современные технологические возможности формируют требования пользователя к функциональности систем безопасности. Один из эффектинвых инструментов расширения бизнеса, развития новых направлений и освоения новых сегментов рынка - интеграция на программной и аппаратном уровне. Представляем очередной дайджест, подготовленный редакцией Techportal.ru в формате ТОП5.

- СКУД в России. Дайджест. Выпуск #6, 2016

12.04.2016

Обзор, традиционно подготовленный редакцией Techportal.ru в формате ТОП-5.

- Слияния и поглощения. Дайджест. Выпуск #1, 2016

15.03.2016

Консолидация на рынке систем безопасности и видеонаблюдения - необходимый шаг в условиях экономической нестабильности. Предлагаем вашему вниманию подборку интересных материалов по данной тематике от редакции Techportal.ru в традиционном формате ТОП-5.

- СКУД за рубежом. Дайджест. Выпуск #3, 2016

26.02.2016

Третий февральский дайджест новостей от ведущих вендоров в сегменте управления идентификации и контроля доступа. Встречайте обзор зарубежной прессы от редакции Techportal.ru в формате ТОП-5 за неделю:

- СКУД за рубежом. Дайджест. Выпуск #2, 2016

16.02.2016

В первых выпусках дайджеста новостей в сегменте управления идентификации и контроля доступа представлена информация от зарубежных производителей. Встречайте обзор зарубежной прессы от редакции Techportal.ru в формате ТОП-5 за неделю:

- СКУД за рубежом. Дайджест. Выпуск #1, 2016

01.02.2016

В первых выпусках дайджеста новостей в сегменте управления идентификации и контроля доступа представлена информация от российских производителей.

- СКУД в России. Дайджест. Выпуск #2, 2016

26.01.2016

Второй январский обзор новостей российских производителей и поставщиков оборудования в сегменте СКУД, подготовленный редакцией Techportal.ru в формате ТОП-5 за неделю.