Клонирование (копирование) карт доступа

- 72642

Самый распространенный способ обхода контроля доступа – клонирование карт. Наиболее распространенные карточки, используемые в системах контроля доступа, работают по технологии RFID на частоте 125 кГц, и при этом информация хранится на них в открытом доступе.

Например, в картах стандарта Em-Marine идентификатор не защищен от несанкционированного считывания, поэтому они чаще всего подвергаются копированию.

Копирование карт Em-Marine

Считывание злоумышленником данных с карты происходит с помощью компактного и весьма доступного по цене прибора – дубликатора. Для этого необходимо лишь приблизиться к карте, послать на нее с дубликатора сигнал, имитирующий сигнал считывателя, получить ответный сигнал с карты, записать его в память устройства, а затем на бланк карты.

Карты не всех стандартов поддаются такому простому взлому, многие современные идентификаторы защищены от подобных угроз с помощью прогрессивных технологий.

Тем не менее, с помощью ПО можно настроить разграничения доступа, что обеспечит большую надежность СКУД, в которых используются низкочастотные карты.

Варианты разграничения:

- «карта – дверь» – доступ в определенные помещения может быть разрешен лишь некоторым сотрудникам, данные карт которых занесены в соответствующую базу данных. Тогда злоумышленник с дубликатом карты доступа офисного работника не сможет проникнуть в помещение сотрудников охраны;

- «карта - время» - после окончания рабочего дня, а также в выходные и праздничные дни доступ на территорию предприятия и/или в компьютерные сети может быть запрещен всем сотрудникам;

- «повторный проход» - такое разграничение не только не впустит в здание злоумышленника с клоном карты уже присутствующего на рабочем месте сотрудника, но и не позволит самим работникам пропускать по своей карте посторонних;

- «выход без входа» - при такой политике система не допустит выход злоумышленника, который вошел без идентификации вслед за сотрудником предприятия, но не сможет выйти по клонированной карте работника, который уже покинул рабочее место.

Клонирование карт доступа с помощью Proxmark 3

Proxmark 3 позиционируется как исследовательский инструмент, для изучения систем RFID и NFC. Однако, простым поиском по интернету можно обнаружить подробное описание его использования для клонирования карт доступа. Этот метод не требует навыков взломщика или глубоких знаний технологии - достаточно того, чтобы Proxmark 3 просто вошел в контакт с картой контроля доступа.

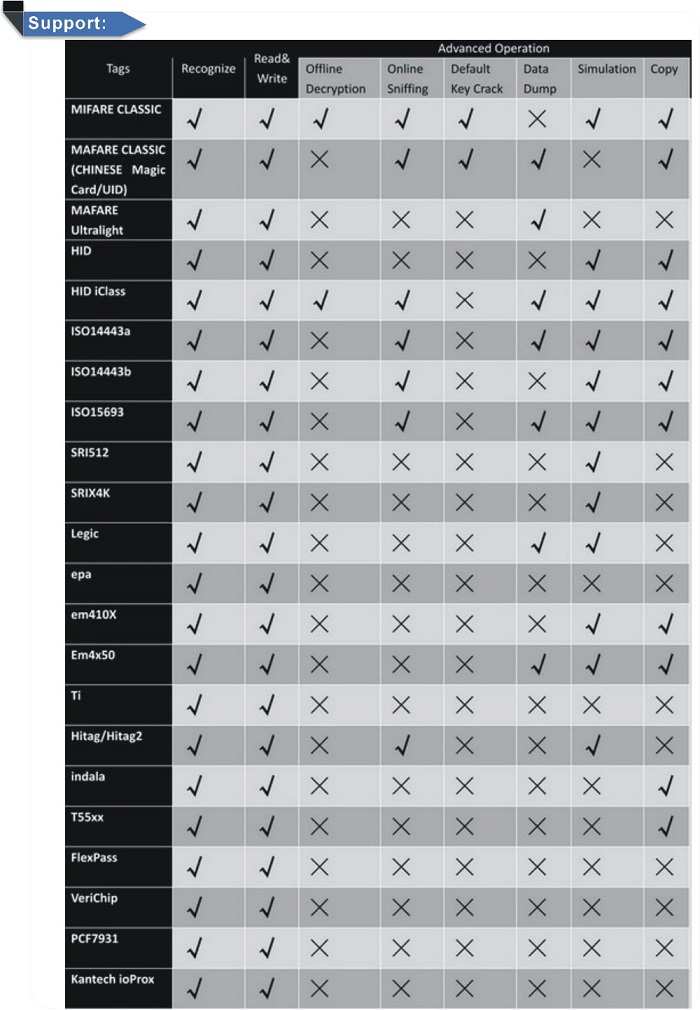

На популярном сайте по заказу товаров из Китая стоимость устройства стартует примерно от 100 долларов США, при этом поставщики обещают совместимость со следующими популярными форматами карт доступа:

Материал спецпроекта "Без ключа"

Спецпроект "Без ключа" представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт

Поделиться:

Статьи

Выберите год:Выберите месяц:- Экономическая эффективность внедрения биометрических СКУД

13.12.2019

В случае использования режима верификации расчеты экономической эффективности не изменяются, средние значения цены на установку системы останется такими же.

- Небанковские приложения для банковских карт

13.04.2017

Современные банковские карты имеют на борту микроконтроллеры с ресурсами по производительности и объемам памяти, намного превышающим ресурсы настольных компьютеров конца 80-х начала 90-х гг. Это позволяет применять банковские карты не только как платежное средство, но и в ряде других областей, в частности, в системах контроля и управления доступом (СКУД).

- Выход в голубой океан, или Знакомство с биометрическими картами

20.01.2016

Понятие идентификации, то есть процедуры установления тождества личности с заранее предустановленным шаблоном по совокупности общих и частных признаков, – одно из ключевых для систем контроля и управления доступом (СКУД).

- Активные меры предупреждения угроз, связанных со взломом бесконтактных карт

18.11.2015

Вызывает ли возможность клонирования бесконтактной карты, используемой в охраняемом учреждении, реальную вероятность проникновения на другие объекты путем использования дубликата карты? Хотя дать однозначный ответ на данный вопрос очень трудно, такую вероятность не следует отметать. Конечные пользователи часто расширяют свои корпоративные платформы, используя для этого устройства, с элементами, уязвимыми для атак потенциальных хакеров.

- Технологии персональной идентификации по комбинации различных признаков

28.08.2014

Современным заказчикам доступны разнообразные методы контроля и управления доступом: это могут быть бесконтактные Smart-карты, биометрические технологии, мобильный доступ с помощью NFC-устройств, технологии с использованием жестов, конвергентные технологии физического и логического доступа. Выбор той или иной технологии зависит от требований организации к системе безопасности и круга задач, которые необходимо решить с помощью внедрения СКУД

- Обзор новинок в области физического и логического доступа (1 квартал 2014 года)

14.08.2014

Есть компании – лидеры рынка, лидеры мнений. Их технологии, прогнозы и вывод новых товаров на рынок, как региональный, так и глобальный, формируют будущее отрасли. Одна из таких компаний, мировой лидерпо производству устройств идентификации для систем безопасности, компания HIDGlobal.

- Перевод СКУД c карт EM MARIN на карты MIFARE®. Полезные сведения для владельца объекта СКД.

26.06.2014

Подавляющее большинство современных систем контроля доступа (СКД) использует в качестве средств доступа идентификаторы, работающие на частоте 125 кГц. Это проксимити карты доступа (только чтение), самыми распространенными являются карты EM Marin, а также HID, Indala®.

- Выбор карты доступа СКД: MIFARE vs Em Marin

26.06.2014

- Как предотвратить клонирование карт доступа? Решения от компании IRON LOGIC®

19.06.2014

Так или иначе, жители городов сталкиваются с необходимостью создания клона карты или брелка. Самым простым примером такой ситуации является восстановление потерянного электронного ключа от своего домофона. И, как мы знаем, копию брелка можно сделать в ближайшей мастерской по изготовлению ключей. В такой ситуации копирование карты или брелка выглядит вполне безобидно: делаем дополнительный ключ от своей же двери.

Новости

Выберите год:Выберите месяц:- HID Global представляет первое в отрасли решение визуальной безопасности vanGO для предотвращения подделки идентификационных карт

28.07.2015

Компания HID Global, мировой лидер в создании систем безопасности, объявляет о выпуске vanGO® — решения визуальной безопасности, с помощью которого университеты, предприятия и государственные учреждения могут создавать и выпускать персонализированные, безопасные идентификаторы с более высоким уровнем защиты.

Дайджесты

Выберите год:Выберите месяц:- СКУД в России. Дайджест. Выпуск #9, 2016

29.09.2016

В выпуске: мобильное приложение для вашей системы УРВ, считыватель с одновременной поддержкой карт EM-Marine, HID Prox и Mifare, о том, как удаленно настроить USB-считыватель.