Сегмент рынка

Товары

События

Проблема кибербезопасности не нова и на текущем витке развития и всеобщей компьютеризации из года в год становится все более актуальна. Действительно, сейчас доступ к сети имеют не только почтовые серверы для отправки email клиентам, но и технологические системы, не говоря уже о том, что ПО типа Microsoft Office 365 предлагаются в режиме предоставления сервиса Saas Software-as-a-Service. Даже сами рабочие места все чаще предоставляются как услуга DaaS Desktop-as-a-Service. И это, несом- ненно, удобно, так как позволяет в кратчайшие сроки расширять или сокращать инфраструктуру компаниям. Оборотная сторона сокращения издержек и гибкости при подключении технологических АСУ ТП, имеющих маркетинговое название IoT Internet-of-Things, к глобальной сети – повышение уязвимости и всеобщая зависимость от наличия доступа к всемирной паутине.

Одновременно многими собственниками и руководителями возрастание угроз кибербезопасности игнорируется как несущественное, а зачастую вообще не осознается глубина и серьезность угрозы, что, конечно, чревато.

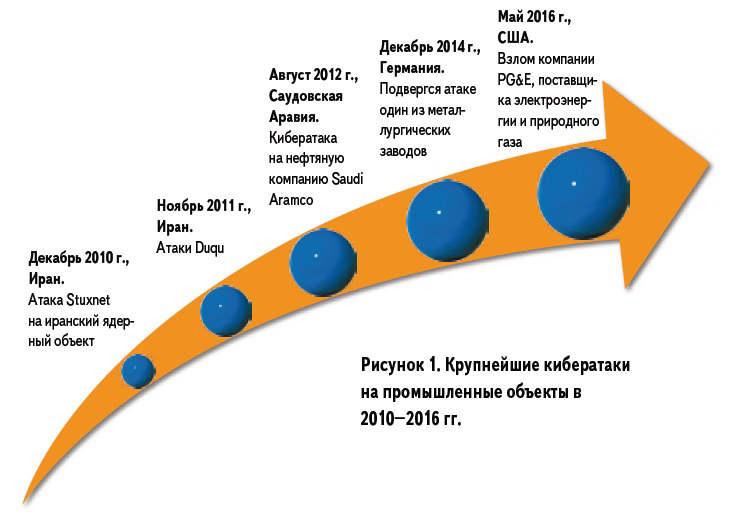

Одной из самых успешных реализаций угрозы, широко освещенной в мировой прессе, является, пожалуй, распространение зловредного вируса Stuxnet, работа которого в 2010 г. остановила на ядерном предприятии по обогащению урана в г. Натанзе (Иран) 1368 из 5000 центрифуг IR-1. Этот вирус не воровал деньги, не проводил DDоS атаку, он никак себя не проявлял до тех пор, пока не понимал, что он находится на управляющем компьютере системы SCADA (Supervisory Control and Data Acquisition), т. е. диспетчерское управление и сбор данных от Siemens, после чего активировался и подменял собой систему управления. В момент наступления часа Х зловред Stuxnet изменял штатную работу центрифуг так, что они раскручивались о критических значений, при этом система предупреждения об опасных событиях и режимах блокировалась. В итоге, когда операторы поняли, что что-то не в порядке, и отключили электричество, было уже поздно: отдельные элементы центрифуг надолго вышли из строя и требовали дорогостоящей и трудоемкой замены.

В результате изучения примененных методик заражения и механизмов работы было установлено, что, хотя на данном режимном предприятии ядерной промышленности действовали беспрецедентные меры безопасности, а внутренняя система управления не была подключена к интернету, избежать целенаправленной атаки не удалось. Причем первичное заражение произошло как минимум за год до поступления команды на активизацию и диверсию.

Еще раз: локальная сеть режимного предприятия ядерной промышленности без выхода в интернет и со строгими правилами доступа была подвергнута атаке и вышла из строя по команде извне, при этом выведя из строя почти треть оборудования. По оценке экспертов, ущерб заводу был сопоставим с налетом бомбардировочной авиации и отбросил работы по обогащению урана минимум на 24 месяца. Конечно, этот пример исключительный, однако он наиболее ярко демонстрирует, что даже отключенная от интернета система все равно уязвима, если до нее захотят добраться.

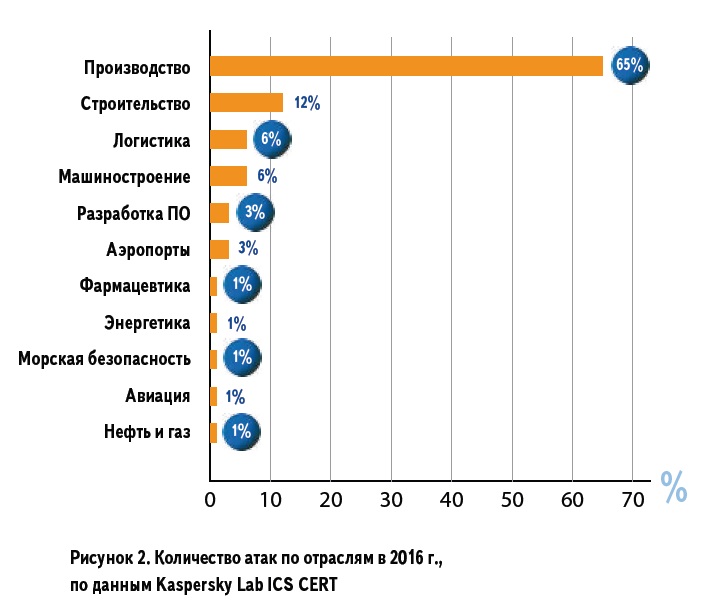

Из года в год количество атак на промышленные сети неуклонно растет. Так, по данным ICS-CERT (United States Computer Emergency Readiness Team – Американская группа реагирования на чрезвычайные ситуации в киберпространстве), с 2006 по 2012 г. количество кибератак увеличилось на 78,2%. Например, в 2015 г. было зарегистрировано 295 случаев кибератак на промышленные объекты. При этом очевидно, что многие атаки остались вне поля зрения ICS-CERT. По данным международной консалтинговой корпорации PwC, средний ущерб от инцидента в сфере информационной безопасности в России в 2015 г. составил $5,3 млн, что на 47% выше, чем годом ранее. Конечно, потери коммерческого предприятия от остановки на день-два могут легко уложиться в средние значения – ущерб от остановки работы информационных систем аэропорта или сталелитейного производства, например, сбой в домне, варящей металл, грозит ущербом гораздо более высокого порядка.

Поэтому в отраслях с критически важной инфраструктурой производства уже озабочены инвестициями средств в повышение безопасности своих активов. Но в других отраслях многие руководители либо не знают о риске кибератак, либо не спешат внедрять решения, необходимые для обеспечения кибербезопасности. К тому же окупаемость инвестиций в кибербезопасность очень трудно посчитать. В конечном итоге многие компании выжидают, изменить их мнение может только появление обязательных регулирующих норм или прецеденты атак.

С другой стороны, даже большое количество недорогих устройств типа домашних компьютеров может быть как целью, так и средством атаки в виде ботнета, например, для DDоS атаки сайта банка. Это может быть даже ваш телефон или автомобиль. Поэтому уже сейчас создаются продукты для защиты не только персональных компьютеров и серверов, но и смартфонов, SCADA систем, а также разрабатываются средства защиты автомобильной сети, ведь многие модели автомашин уже сейчас обновляют внутренние программы через интернет и по количеству отдельных контроллеров и микрокомпьютеров сравнимы со среднего размера офисом.

Специалисты по видеонаблюдению до недавнего времени не сталкивались с подобными проблемами, а если и сталкивались, то достаточно было заменить заводской пароль по умолчанию (чего многие не делали) на свой, и проблема несанкционированного доступа решалась. Видеосистемы, применяемые в системах компьютерного зрения и технологического видеонаблюдения, как правило, полностью замкнутые и не производят трансляцию видеоизображения вне технологической установки или промышленного комплекса. Однако со снижением стоимости IP-систем и последующим увеличением их популярности наступил новый этап, когда условные хакеры начинают интересоваться несанкционированным получением картинки с видеосистем. Также немаловажным является то, что камера, установленная даже у вас дома, как правило, представляет мало интереса для злоумышленников, ибо известный принцип, обозначенный еще Сенекой: «Пусть не будет у нас ничего такого, что злоумышленнику было бы выгодно отнять: пусть твой труп не даст богатой добычи. Никто не станет или мало кто станет проливать человеческую кровь ради ее самой», в современной трактовке звучащий как: чтобы вас захотели взломать, перед камерой должно быть что-то действительно ценное, что и является целью атаки. Таким образом, вашу домашнюю видеокамеру дорогостоящими средствами никто взламывать не будет, если вы не звезда, конечно, ибо это неэффективно и не стоит затраченного на взлом времени. Однако ситуация стремительно изменилась и в этой сфере, причем настолько, что даже мировые гиганты вынуждены были реагировать и не только с точки зрения техники – выпуская заплатки и обновления, но и в маркетинговом смысле, объявив, например, о запуске горячей линии по киберугрозам (правда, пока только для США).

Развитие криптовалют и распространение майнинга в совокупности с популяризацией видеонаблюдения стало поводом для массового заражения. Другим фактором послужила конкуренция производителей из Юго-Восточной Азии за все более недорогие устройства, приведшая к снижению качества разработки и тестирования прошивок на предмет уязвимости, что, в свою очередь, повлияло на то, что количество уязвимостей драматически увеличилось, а использование этих уязвимостей стало крайне дешевым или даже бесплатным.

Развитие криптовалют и распространение майнинга в совокупности с популяризацией видеонаблюдения стало поводом для массового заражения. Другим фактором послужила конкуренция производителей из Юго-Восточной Азии за все более недорогие устройства, приведшая к снижению качества разработки и тестирования прошивок на предмет уязвимости, что, в свою очередь, повлияло на то, что количество уязвимостей драматически увеличилось, а использование этих уязвимостей стало крайне дешевым или даже бесплатным.

В частности, один из первых широко известных случаев по массовой атаке видеосистем стал известен в США 4 апреля 2014 г., когда исследователи из SANS Technology Institute сообщили, что видеорегистраторы DVR и NVR, используемые в видеонаблюдении, подверглись атаке вредоносного ПО по майнингу биткойнов (Bitcoins Mining).

По словам Иоханеса Ульриха (Johannes Ullrich), декана института SANS, методика была очень простой: при подключении устройства к глобальной сети через Telnet с помощью стандартного пароля происходит захват и заражение устройства, которое само становится источником заражения для остальных элементов локальной сети. При этом все зараженные устройства начинают майнить биткойны, т. е. за счет вашего электричества создавать криптовалюту для хозяина этого вредоносного ПО.

После этого сообщения на некоторое время тема с кибератаками затихла, однако в последнее время мы видим возросшее число сообщений о тех или иных уязвимостях. Даже одну из крупнейших компаний рынка IP-видеонаблюдения не миновала чаша сия – по сообщениям ресурса IPVM большое количество видеоустройств, подключенных напрямую к интернету или через NAT, с версией прошивки от 5.20 до 6.30 (включая громкоговорители и дверные контроллеры) имели уязвимость, позволявшую захватить полный контроль над устройством. В зоне риска оказались IP-устройства, выпускавшиеся около 6 предыдущих лет. Правда, довольно быстро разобравшись, было выпущено предупреждение CVE-2016-AXIS-0705 от 5 июля 2016 г., информирующее об этой уязвимости, с перечнем мер по исправлению ситуации.

В последние два года сообщения о найденных уязвимостях появлялись очень часто. В этом году под прицелом оказался другой крупный производитель: выяснилось, что алгоритм, который позволял генерировать пароли для восстановления доступа к устройству, владельцы которых потеряли/забыли пароли администратора, взломан. В связи с чем компания кардинально усложнила процедуру отсылки пароля пользователю, запрашивая теперь не только модель, но и фотографию этикетки, что сильно усложнило восстановление паролей для обычных пользователей. Однако, несмотря на усложнение процедуры сброса пароля, новым вариантом получения контроля над устройством с забытым паролем, который обнаружил исследователь Monte Crypto, оказался совершенно элементарный метод, позволяющий удаленно сменить пароль администратора даже школьнику с базовыми компьютерными навыками. Самое забавное в этой истории то, что из-за усложнения процедуры производителе некоторые из конечных пользователей и даже партнеров, к которым обращались эти пользователи, стали пользоваться данной уязвимостью по прямому назначению. Фактически сам вендор подтолкнул партнеров взламывать свои собственные устройства.

Сообщения об этой уязвимости так или иначе связаны со всеми массовыми производителями железа, коих в списке за последние годы оказалось более 80. Дырка оказалась в API стандарте.

Умный город появился давно, и сегодня Британский институт стандартов (British Standard Institution, BSI) описывает умный город как «эффективную интеграцию физических, цифровых и человеческих систем в искусственно созданной среде с целью обеспечить устойчивое, благополучное и всестороннее будущее для граждан». То есть мы говорим о максимальной информатизации городской среды с помощью всевозможных интеллектуальныx технологий с целью повышения уровня жизни и комфорта жителей.

Согласно прогнозу, к 2050 г. около 66% населения планеты будет проживать в городах. Это может означать хищническую урбанизацию, рост нагрузки на окружающую среду, не говоря уже о понятных проблемах с транспортом. Как раз с целью минимизировать эти проблемы и разрабатываются и концепция умного города, и технологии, обеспечивающие его функционирование. Весь вопрос упирается в то, насколько они безопасны и защищены от недружественного воздействия. И в этом смысле рассматривать эту систему имеет смысл как промышленное предприятие критической важности.

Один из вариантов рекомендует промышленным предприятиям использовать методологию Defense-in-Depth. Эта стратегия многоуровневой защиты реализует комплексный подход к безопасности в масштабе всего предприятия. Изначально методология Defense-in-Depth разработана для оборонных целей АНБ США, однако впоследствии оказалась применимой и для гражданских отраслей. Многие эксперты по кибербезопасности полагают, что данная концепция имеет шансы стать стандартом обеспечения безопасности в промышленной среде. Хотя методология Defense-in-Depth приветствует создание и реализацию исчерпывающего плана защиты, будет неверным полагать, что переход осуществляется по принципу «всё или ничего». На самом деле для максимальной эффективности с минимальными затратами заказчики могут придерживаться пошагового подхода. Например, необходимый минимум:

Для безопасного же города предлагаются 10 обязательных шагов:

Проблемы кибербезопасности и киберугроз становятся все более актуальны как для промышленных предприятий и крупных систем физической безопасности, так и для ваших смартфонов и даже автомобилей, которые могут являться не целью, а средством дальнейшего развития атаки на критически важные предприятия. Поэтому самое малое, что вы можете сделать для повышения вашей личной безопасности уже сегодня, – это регулярно обновляться на последние версии прошивок, не устанавливать приложения и программы из сомнительных устройств. А также регулярно сканировать все используемые устройства на предмет наличия вирусов и делать копии критически важных данных. Это самый минимум.

Для вашей компании самый простой вариант – обратиться к системному интегратору, который проведет аудит вашей системы и подберет защиту в соответствии с возможными угрозами и вашим бюджетом.

Поделиться:

О проекте / Контакты / Политика конфиденциальности и защиты информации