DDoS-атаки

- 4310

IP-устройства как инструмент DDoS-атак

IP-оборудование, в том числе: маршрутизаторы, DVR, камеры наблюдения и, набирающие популярность, IoT-устройства - оказалось крайне уязвимо для взлома с целью объединения в бот-сети для организации DDoS-атак. При чем, IP-камеры оказались особенно привлекательными для хакеров из-за способности отправлять огромные объемы трафика на выбранную цель на протяжении длительного промежутка времени с усиливающейся интенсивностью.

Октавой Клаба, основатель OVH, крупнейшего хостинг-провайдера в мире, сообщил, что один из ботнетов, обрушившихся на его компанию состоял из 145 607 камер и видеорегистраторов. Летом 2016 года, ботнет из 25000 камер видеонаблюдения использовали, чтобы инициировать значительные кибератаки по всему миру.

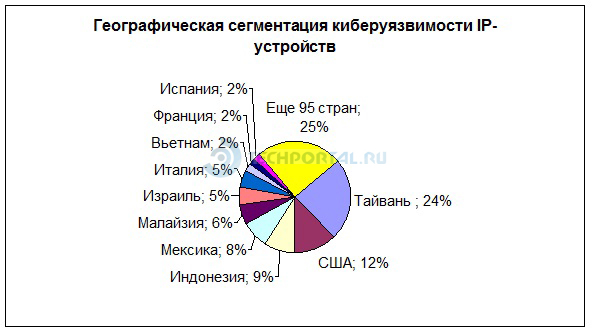

Исследование последней DDoS-атаки, дало большой объем данных для анализа. В частности была проведена геолокация, по результатам которой выявлены страны с наибольшей уязвимостью оборудования видеонаблюдения: Тайвань 24% IP-адресов, участвовавших в атаке, США - 12% , Индонезия - 9% , Мексика - 8%, Малайзия - 6%.

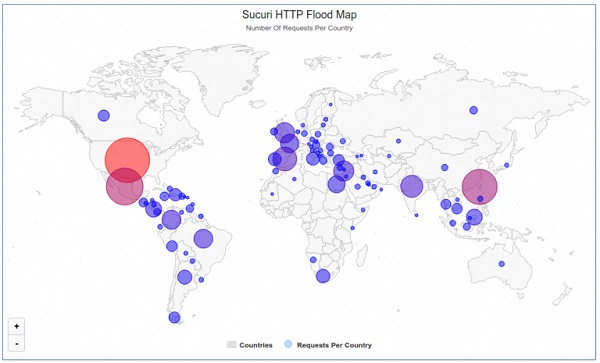

Визуально, карта географического распределения IP-адресов устройств, участвовавших в DDoS-атаке, выглядит следующим образом:

Что касается отзывов оборудования, выдаваемых в сеть, здесь преобладание настроек по умолчанию на лицо:

| 46% | H.264 DVR |

| 8% | ProvisionISR |

| 5% | QSee |

| 5% | QuesTek |

| 3% | Technomate |

| 2% | LCT CCTV |

| 2% | Capture CCTV |

| 2% | Elvox |

| 1% | Novus |

| 1% | MagTec CCTV |

Основной причиной уязвимости видеокамер специалисты называют упрощенную установку пакетного продукта с сохранением стандартных заводских, зачастую статичных, настроек и паролей при подключении к сети.

Так для каждого из 25000 атакующих IP-устройств, при беглом анализе запуском "Cross Web Server" была обнаружена HTTP-страница с названием "DVR Components".

Большинство экспертов отрасли, уже высказались о повышении уровня кибербезопасности оборудования видеонаблюдения как об основном тренде 2017 года. И дело не только в доверии производителю, которое автоматически падает в случае попадания IP-устройств в список пригодных для DDoS-атак.

"Даже сети рядом с теми, где DDoS инициируется, будут страдать. Ущерб может быть довольно широким и глубоким. Во многих случаях, сопутствующий ущерб, нанесенный вовлеченной случайно организации и их интернет-трафику даже больше, чем прямое воздействие на реальную цель атаки", - говорит Роланд Доббинс, главный инженер Arbor Networks

Механизм действия DDoS-атак

DoS-атака (Denial of Service или «отказ в обслуживании») -хакерская атака на вычислительную систему с целью довести её до отказа. Отказом считается отсутствие возможности получить доступ к предоставляемым системным ресурсам (серверам) или очевидные сложности с получением доступа, для добросовестных пользователей.

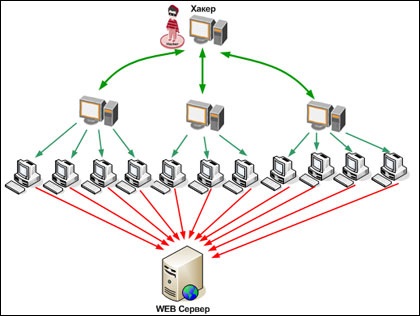

DDoS-атака (Distributed Denial of Service или распределённая атака «отказ в обслуживании») - DoS-атака, которая выполняется одновременно с большого числа сетевых устройств. Используется для кибератак на защищенные мощные сервера.

Для увеличения атакующих устройств, злоумышленники взламывают потенциально слабые узлы сетевого оборудования и устанавливают туда троянские программы, работающие в фоновом режиме. Такие устройства называются компьютерами-зомби, их пользователи даже не подозревают, что являются потенциальными участниками DDoS-атаки. После получения команды злоумышленника, программы активируются, осуществляя мощную одновременную DDoS-атаку на целевой компьютер.

Поделиться:

Статьи

Выберите год:Выберите месяц:- Кибербезопаность в видеонаблюдении: ботнет, DDоS и биткоины

03.05.2018

В мире сегодня появилось огромное количество автономных компьютеров, значительная часть из которых подключена к интернету. При этом можно выделить три потенциальных последствия реализации угрозы взлома вашей IP-камеры.